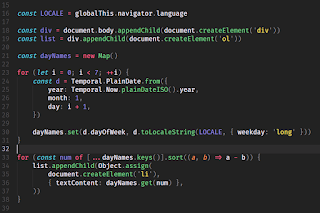

5E e 5I SIA: Gestione del CAPTHA completa e funzionante con Php, Mysql, le sessioni e Md5

Sistema di login con php e mysql comprensivo di sessione, di MD5 e del captcha, ho creato il codice senza sfondo. Il Captcha è soltanto una serie di 6 numeri generati in modo random che l'utente deve inserirli insieme all'username e la password. Se le credenziali insieme al codice captcha sono stati scritti correttamente allora vai ad una pagina dashboard. 1. Creazione del Database Prima di tutto, crea un database e una tabella per gli utenti. Puoi eseguire il seguente SQL per creare un database chiamato login_system e una tabella chiamata users. CREATE DATABASE login_system; USE login_system; CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, username VARCHAR(50) NOT NULL UNIQUE, password VARCHAR(255) NOT NULL ); 2. Registrazione degli Utenti Crea un file register.php per consentire agli utenti di registrarsi. Utilizzeremo MD5 per crittografare le password. register.php <?php $servername = "localhost"; $userna